Urheberrecht bei Software

Datenrettung für verschlüsselte Dateien und Verzeichnisse

Wir stellen für Sie verschlüsselte Dateien und Ordner von lauffähigen oder beschädigten NTFS-Festplatten und RAID-Arrays wieder her. Egal, ob Sie einfach einen Datenträger mit geschützten Dateien auf einen anderen PC verschoben haben, eine verschlüsselte Datei oder einen Ordner gelöscht haben. Eine Partition formatiert haben oder eine Festplattenbeschädigung aufgetreten ist, wir werden Ihnen helfen, wenn gelöschten oder unzugänglichen Festplatten und Partitionen den Zugriff auf Ihre Daten verwehren.

Nehmen Sie Kontakt mit uns auf!

0365 7109258

Aus dem Inhalt

Verschlüsselte Dateisysteme

ACCESS-DATA

Automatische BitLocker-Verschlüsselung in Windows

Was ist Verschlüsselung?

Was Sie im Vorfeld wissen und tun müssen

Beim Verschlüsseln werden Sie zu folgenden Schritten aufgefordert

Verwenden des BitLocker-Wiederherstellungsschlüssels

Verschlüsselte Dateisysteme

Wir erhalten Zugriff auf das verschlüsselte Dateisystem von jeder Windows-Version. Stellen Sie eine Anfrage für alle anderen Systeme.

Wiederherstellen geschützter Informationen von RAID-Arrays

Das Wiederherstellen von verschlüsselten Dateien und Ordnern ist realisierbar, egal welches Medium Sie verwenden. Beschädigte Festplatten, SSD- und Flash-Speicherkarten, sowie RAID-Arrays und dynamische Festplatten aller Typen und Konfigurationen werden entschlüsselt. Wir setzen nicht voraus, dass Sie den originalen RAID-Controller installiert haben, sondern greifen direkt auf einzelne Laufwerke zu und rekonstruiert bei Bedarf den ursprünglichen RAID-Verbund.

ACCESS-DATA

Unser Labor ermöglicht die Wiederherstellung von wichtigen Dateien wie Office-Dokumenten, komprimierten Archiven und Datenbanken, Bildern, Videos und anderen Datentypen von Partitionen mit beschädigten oder fehlenden Dateisystemen, beschädigten und unzugänglichen Festplatten.

Bit locker-WiederherstellungNTFS-Volumen wiederherstellen

unser Labor kann Dateien und Ordner von beschädigten Volumen mit BitLocker Verschlüsselung wiederherstellen. Um Dateien und Ordner von dem verschlüsselten Laufwerk wiederherzustellen, geben Sie uns Ihren Volumen Recovery Key. Wenn der Schlüssel übereinstimmt, scannen wir mit unserem ACCESS das BitLocker-Volumen, um alle wiederherstellbaren Dateien und Ordner zu finden, und erkennen und behebt Dateisystemfehler, wenn diese Option ausgewählt ist.

Automatische BitLocker-Verschlüsselung in Windows

Die Frage des Schutzes von Daten im Falle eines physischen Verlusts eines Computers oder eines externen Speichermediums (Flash-Laufwerk) ist vor allem für mobile Nutzer von Bedeutung, deren Zahl ständig zunimmt.

Seit der Veröffentlichung von Windows Vista hat Microsoft eine neue Sicherheitsfunktion namens BitLocker Drive Encryption eingeführt. Als Teil von Windows 7 wurde BitLocker To Go für tragbare Speichergeräte wie Flash-Laufwerke und SD-Karten eingeführt.

Wenn Sie Windows 10 verwenden, müssen Sie die Pro- oder Enterprise-Version verwenden, um die Verschlüsselung zu nutzen. Warum Microsoft diese Funktion nicht standardmäßig in alle Versionen des Betriebssystems einbaut, ist noch unklar, da die Datenverschlüsselung eine der effektivsten Methoden zur Gewährleistung der Sicherheit ist. Wenn Sie Windows 10 Home verwenden, müssen Sie ein einfaches Upgrade auf Windows 10 Pro durchführen, um das Upgrade durchzuführen.

Was ist Verschlüsselung?

Verschlüsselung ist eine Möglichkeit, lesbare Informationen für unbefugte Benutzer unkenntlich zu machen. Wenn Sie ein verschlüsseltes Word-Dokument an einen Freund senden, muss dieser es erst entschlüsseln. Windows 10 umfasst verschiedene Arten von Verschlüsselungstechnologien: verschlüsseltes Dateisystem (EFS) und BitLocker-Festplattenverschlüsselung.

Was Sie im Vorfeld wissen und tun müssen

Das Verschlüsseln Ihrer gesamten Festplatte kann ein langwieriger Prozess sein. Ich empfehle Ihnen dringend, vor der Aktivierung von BitLocker eine Sicherungskopie Ihres gesamten Computers zu erstellen, insbesondere wenn Sie keine Sicherungskopie haben und es während des Verschlüsselungsvorgangs zu einem Stromausfall kommt.

Ab Version 1809 gibt es einen neuen, sichereren Standard für die Verschlüsselung, den Sie verwenden können, aber beachten Sie, dass er nur mit Windows 10-Systemen 1809 und höher kompatibel ist.

Wenn Sie Windows 10 auf einem älteren Computer ohne einen Trusted Platform Module TPM 1.2 ausführen, können Sie BitLocker nicht konfigurieren. Bitte beachten Sie dies. Wie man sich aus dieser Situation befreien kann, wird weiter unten in diesem Artikel beschrieben.

Sie haben zwei Möglichkeiten, den lokalen Datenträger zu verschlüsseln: Wenn es sich um einen neuen Computer handelt, der gerade erst in Betrieb genommen wurde, verwenden Sie Nur verwendeten Speicherplatz verschlüsseln. Wenn sie bereits verwendet wird, wählen Sie die zweite Option Gesamten Datenträger verschlüsseln. Da ich diesen Computer bereits benutzt habe, wähle ich die zweite Option. Beachten Sie, dass dies einige Zeit in Anspruch nehmen kann, insbesondere wenn es sich um eine große Festplatte handelt. Vergewissern Sie sich, dass Ihr Computer im Falle eines Stromausfalls mit USV-Strom betrieben wird.

Eine weitere Frage, die häufig gestellt wird, ist, ob die Speicherung von BitLocker-Verschlüsselungsschlüsseln in der Cloud eine Verletzung der Privatsphäre darstellt?

Bei der Hardware-Verschlüsselung kann der Verschlüsselungsprozess schneller ablaufen als bei der Software-Verschlüsselung. Wenn die SSD also über eine starke Hardware-Verschlüsselungstechnologie verfügt, führt die Verwendung einer SSD zu einer besseren Leistung.

In letzter Zeit wurde das Internet mit einer Reihe von Datenschutzberichten über Windows 10 überschwemmt. Microsoft wurde beschuldigt, die Privatsphäre zu verletzen, Verschlüsselungsschlüssel in der Cloud zu speichern, die geografischen Koordinaten eines Smartphones/Tablets zu verfolgen usw. Das Problem besteht jedoch hauptsächlich darin, dass die Benutzer die Dokumentation nicht lesen und schon gar nicht bereit sind, Datenschutzeinstellungen vorzunehmen. Es gibt jedoch Berichte, dass Windows 10 einige Benutzerinformationen an Microsoft senden kann, selbst wenn die Datenschutzeinstellungen aktiviert sind.

Zum Vergleich: iOS erlaubt bisher nur eine teilweise Kontrolle über die Privatsphäre, während Android alles sendet, ohne die Wünsche des Nutzers in dieser Hinsicht zu berücksichtigen (natürlich abgesehen von der Option "nicht verwenden").

Bei den BitLocker-Verschlüsselungsschlüsseln handelt es sich nicht wirklich um die Verschlüsselungsschlüssel, die in der Microsoft-Cloud gespeichert werden, sondern um einen Schlüssel zum Entschlüsseln für den Fall, dass Sie das Laufwerk aus irgendeinem Grund nicht auf die Standardmethode entschlüsseln können. Das einzige Szenario, für das dieser Schlüssel benötigt wird, ist, wenn Sie an der Grenze angehalten und aufgefordert werden, Ihr Laufwerk zu entschlüsseln. Wenn Sie vermuten, dass Microsoft Ihre Daten stehlen wird, schützt BitLocker Sie ohnehin nicht vor diesem Szenario, da es nichts schützt, wenn das Betriebssystem eingeschaltet ist.

Beim Verschlüsseln werden Sie zu folgenden Schritten aufgefordert

A: Speichern Sie den Sicherungsschlüssel in der Cloud.

B: Speichern Sie den Sicherungsschlüssel in einer Datei auf einem anderen Medium.

oder C: Drucken Sie den Sicherungsschlüssel.

Denken Sie daran, dass Sie selbst entscheiden können, was Sie tun! Das Einzige, woran man denken muss, ist, dass man es nicht verlieren darf, daher ist es am besten, es an mehreren Orten zu speichern.

Hinweis: Wenn Sie die Schlüsseldatei auf OneDrive speichern, sehen Sie die Datei nicht, wenn Sie die Cloud anzeigen. Bei der Anzeige von Dateien und Ordnern ist sie nicht sichtbar. Um diese Datei zu sehen, müssen Sie auf https://onedrive.live.com/recoverykey gehen.

Denken Sie daran: Es gibt mehrere Orte, an denen Sie Ihren BitLocker-Wiederherstellungsschlüssel speichern können. Das sollten Sie überprüfen:

Ein Microsoft-Konto, das mit dem Internet verbunden ist. Dies ist nur auf Computern möglich, die keine Domäne sind. Um den Wiederherstellungsschlüssel abzurufen, gehen Sie zur Seite BitLocker-Wiederherstellungsschlüssel.

Eine gespeicherte Kopie des Wiederherstellungsschlüssels. Möglicherweise haben Sie eine Kopie des BitLocker-Wiederherstellungsschlüssels in einer Datei oder auf einem USB-Flash-Laufwerk gespeichert, oder Sie haben eine gedruckte Kopie.

Wenn der Schlüssel in einer Datei gespeichert oder ausgedruckt ist, suchen Sie die Kopie, befolgen Sie die Anweisungen auf dem gesperrten Computer und geben Sie den Schlüssel ein, wenn Sie dazu aufgefordert werden.

Wenn der Schlüssel auf einem USB-Stick gespeichert ist, stecken Sie ihn ein und folgen Sie den Anweisungen auf dem Computerbildschirm. Wenn der Wiederherstellungsschlüssel als Datei auf dem Flash-Laufwerk gespeichert ist, müssen Sie die Datei öffnen und den Schlüssel manuell eingeben.

Was die Tatsache betrifft, dass einige Benutzer denken, dass die Speicherung eines BitLocker-Schlüssels in der Cloud eine Verletzung des Gesetzes über personenbezogene Daten darstellt, muss ich sie enttäuschen und empfehle, das Bundesgesetz "Über personenbezogene Daten" zu lesen.

Laut Bundesgesetzes "Personenbezogene Daten - alle Informationen, die sich auf eine direkt oder indirekt identifizierte oder identifizierbare natürliche Person (betroffene Person) beziehen", bezieht sich der BitLocker-Entschlüsselungsschlüssel in erster Linie auf den PC und nicht auf den Benutzer.

Verwenden des BitLocker-Wiederherstellungsschlüssels

Bei der Verwendung der BitLocker-Verschlüsselung besteht das Hauptproblem in der Speicherung des Wiederherstellungsschlüssels. In Windows 7 konnten wir den Wiederherstellungsschlüssel entweder in einer Textdatei auf einem externen Laufwerk speichern oder ihn ausdrucken und auf Papier aufbewahren. Beide Wege sind offensichtlich nicht sicher genug. Natürlich können Sie auch eine dritte Möglichkeit wählen, indem Sie die Wiederherstellungsschlüsseldatei in der Cloud speichern. Aber auch diese Datei müsste mit einem Passwort archiviert werden. Und Passwörter sind etwas, das die Benutzer gerne vergessen. Der Kreis ist also geschlossen. Um nicht zu vergessen, muss man speichern. Zum Speichern müssen Sie sie mit einem Passwort verschlüsseln. Um zu verschlüsseln, darf man nicht vergessen. Kurz gesagt, es ist ein Teufelskreis.

In Windows 10 wird Benutzern, die BitLocker auf einem Computer ohne Domäne verwenden, eine weitere Option angeboten. Speichern Sie den Wiederherstellungsschlüssel in der Cloud. Diese Option kann zusammen mit dem traditionellen Ausdruck oder der Speicherung in einer Datei auf einem externen Medium verwendet werden.

Die Option, den Wiederherstellungsschlüssel in einer Datei auf derselben Festplatte zu speichern, wird aufgrund offensichtlicher Sicherheitsmängel nicht in Betracht gezogen.

Wenn Sie sich entscheiden, die Verschlüsselung zu aktivieren, werden Sie aufgefordert, einen Wiederherstellungsschlüssel zu erstellen

Es ist natürlich am besten, den Wiederherstellungsschlüssel an mehreren Orten zu speichern.

Wir wählen also "In Ihrem Microsoft-Konto speichern". Dadurch wird eine Textdatei mit Ihrem Wiederherstellungsschlüssel in Ihrem Cloud-Speicher erstellt. Beachten Sie, dass Sie diese Datei nicht sehen, wenn Sie Ihr OneDrive durchsuchen. Das heißt, dass die Wiederherstellungsschlüsseldatei nicht weitergegeben werden kann, weder versehentlich noch absichtlich.

Um auf die Wiederherstellungsdatei zuzugreifen, die Sie im Notfall benötigen könnten, können Sie sich auf einem beliebigen anderen PC (Tablet, Smartphone) bei Ihrem Microsoft-Konto anmelden und den Link BitLocker-Wiederherstellungsschlüssel auswählen.

Sie können diese Informationen in eine Datei kopieren und sie dann zur Entschlüsselung des Wiederherstellungsschlüssels verwenden.

Für viele meiner Leser und auch für einige der Experten, die diesen Artikel gelesen haben, war diese Art der Speicherung des Wiederherstellungsschlüssels neu. Warum? Ich weiß es nicht.

Ja. Wenn Sie Ihre Wiederherstellungsschlüssel auf diese Weise speichern, müssen Sie auf die Sicherheit Ihres Passworts für Ihr Microsoft-Konto achten. Ich empfehle die Verwendung von 2FA (2-Faktor-Authentifizierung) und habe dies bereits erwähnt. Es ist jedoch einfacher, die Wiederherstellungsschlüssel auf diese Weise zu speichern, was ich Ihnen auch empfehle.

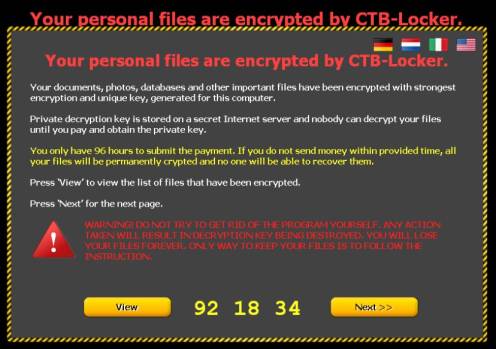

Ihre Dateien wurden verschlüsselt - was tun?

Eine der problematischsten Malware ist heute ein Trojaner oder Virus, der Dateien auf der Festplatte eines Benutzers verschlüsselt. Einige dieser Dateien können entschlüsselt werden, andere sind noch nicht verfügbar. Wir verfügen mögliche Algorithmen für Aktionen in beiden Situationen, Möglichkeiten zur Bestimmung der spezifischen Art der Verschlüsselung für No More Ransom- und ID Ransomware-Dienste.

Ransomware-Angriffe werden von unabhängigen Hacking-Zellen, professionellen Verbrechersyndikaten, ehemaligen Mitarbeitern und sogenannten Hacktivisten verwendet, um Geld von Einzelpersonen und Organisationen zu erpressen und gleichzeitig Ihren Zugriff auf Ihre Dateien, Ihre Kundendatenbank, Forschungs- und Entwicklungsforschung, Ihr eigenes geistiges Eigentum zu beeinträchtigen.

Es gibt verschiedene Modifikationen solcher Viren- oder Ransomware-Trojaner (und es erscheinen ständig neue), aber das Wesentliche der Arbeit besteht darin, dass nach der Installation auf Ihrem Computer Ihre Dokumente, Bilder und andere potenziell wichtige Dateien mit einer Änderung der Erweiterung und Löschung der Originaldateien verschlüsselt werden. Danach erhalten Sie in der Datei readme.txt eine Nachricht, dass alle Ihre Dateien verschlüsselt wurden. Um sie zu entschlüsseln, müssen Sie eine bestimmte Menge an den Angreifer senden. Hinweis: Windows 10 Fall Creators Update verfügt über einen integrierten Virenschutz.

Was tun, wenn alle wichtigen Daten verschlüsselt sind?

|

Für den Anfang einige allgemeine Informationen für diejenigen, die wichtige Dateien auf ihrem Computer verschlüsselt haben. Wenn wichtige Daten auf Ihrem Computer verschlüsselt wurden, geraten Sie zunächst nicht in Panik. Zahlen Sie unter keinen umständen ide Lösegeldforderung denn eine Garantie für den Erhalt eines Entsperrcodes erhalten Sie nicht und weitere Forderungen sind nicht ausgeschlossen.

Der erste Schritt besteht darin, anhand der vorhandenen verschlüsselten Dateien herauszufinden, welche Art von Virus Ihre Daten genau verschlüsselt hat: Für einige von ihnen gibt es Decoder (einige werden hier angegeben, andere werden am Ende des Artikels aufgeführt), für andere - noch nicht. Aber auch in diesem Fall können Sie verschlüsselte Dateien von Festplatten oder sonstige Datenträgern an das Antiviren-Labor ICF GERA senden.

Wir helfen Ihnen, Ihre Dokumente, Datenbanken, Fotos und andere Informationen zu entschlüsseln, und Informieren Sie darüber wie solche Bedrohungen in Zukunft vermeiden werden können.

Am schlimmsten ist jedoch, dass es keine Garantie dafür gibt, dass Ihr Datenzugriff vollständig ermöglicht wird, selbst wenn das Lösegeld gezahlt wird. Von seitens der Angraifer darf nur teilweise restauriert werden. Gehenn Sie davon aus, dass Kopien Ihrer Daten für weitere schändliche Zwecke erstellt wurden. Wie das Sprichwort sagt: "Es gibt keine Ehre unter Dieben."

Weitere Varianten des Ransomware-Virus

010001, 0kilobypt, 24H Ransomware, 4rw5w, 777, 7ev3n, 7h9r, 7zipper, 8lock8, AAC, ABCLocker, ACCDFISA v2.0, AdamLocker, AES_KEY_GEN_ASSIST, AES-Matrix, AES-NI, AES256-06, Al-Namrood, Al-Namrood 2.0, Alcatraz, Alfa, Allcry, Alma Locker, Alpha, AMBA, Amnesia, Amnesia2, Anatova, AnDROid, AngryDuck, Annabelle 2.1, Anubi, Anubis, AnubisCrypt, Apocalypse, Apocalypse (New Variant), ApocalypseVM, ApolloLocker, AresCrypt, Argus, Armage, ArmaLocky, Arsium, ASN1 Encoder, Ataware, Atchbo, Aurora, AutoLocky, AutoWannaCryV2, AVCrypt, AxCrypter, aZaZeL, B2DR, BadBlock, BadEncript, BadRabbit, Bam!, BananaCrypt, BandarChor, Bart, Bart v2.0, Basilisque Locker, BigBobRoss, Bisquilla, BitCrypt, BitCrypt 2.0, BitCryptor, BitKangoroo, Bitpaymer, Bitshifter, BitStak, BKRansomware, Black Feather, Black Shades, BlackHeart, Blackout, BlackRuby, Blind, Blind 2, Blocatto, BlockFile12, Blooper, Blue Blackmail, BoooamCrypt, Booyah, BrainCrypt, Brazilian Ransomware, BrickR, BTCamant, BTCWare, BTCWare Aleta, BTCWare Gryphon, BTCWare Master, BTCWare PayDay, Bubble, Bucbi, Bud, BugWare, BuyUnlockCode, Cancer, Cassetto, Cerber, Cerber 2.0, Cerber 3.0, Cerber 4.0 / 5.0, CerberTear, ChaCha, Chekyshka, Chimera, ChinaYunLong, ChineseRarypt, CHIP, ClicoCrypter, Clop, Clouded, CmdRansomware, CockBlocker, Coin Locker, CoinVault, Comrade Circle, Conficker, CorruptCrypt, Cossy, Coverton, Cr1ptT0r Ransomware, CradleCore, CreamPie, Creeper, Cripton, Cry128, Cry36, Cry9, Cryakl, CryFile, CryLocker, CrypMic, CrypMic, Crypren, Crypt0, Crypt0L0cker, Crypt0r, Crypt12, Crypt38, CryptConsole, CryptConsole3, CryptFuck, CryptGh0st, CryptInfinite, CryptoDefense, CryptoDevil, CryptoFinancial, CryptoFortress, CryptoGod, CryptoHasYou, CryptoHitman, CryptoJacky, CryptoJoker, CryptoLocker3, CryptoLockerEU, CryptoLuck, CryptoMix, CryptoMix Revenge, CryptoMix Wallet, Crypton, CryptON, CryptoPokemon, CryptorBit, CryptoRoger, CryptoShield, CryptoShocker, CryptoTorLocker, CryptoViki, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptoWire, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CryptXXX 4.0, CryPy, CrySiS, Crystal, CSP Ransomware, CTB-Faker, CTB-Locker, Dablio, Damage, DarkoderCryptor, DataKeeper, Dcrtr, DCry, DCry 2.0, Deadly, DeathNote, DecryptIomega, DEDCryptor, Defender, Defray, Defray777, DeriaLock, Dharma (.cezar Family), Dharma (.dharma Family), Dharma (.onion Family), Dharma (.wallet Family), Digisom, DilmaLocker, DirtyDecrypt, District, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, DMALocker Imposter, DoggeWiper, Domino, Done, DoNotChange, Donut, DoubleLocker, DriedSister, DryCry, Dviide, DXXD, DynA-Crypt, eBayWall, eCh0raix / QNAPCrypt, ECLR Ransomware, EdgeLocker, EduCrypt, EggLocker, El Polocker, Enc1, EnCrypt, EncryptedBatch, EncrypTile, EncryptoJJS, Encryptor RaaS, Enigma, Enjey Crypter, EnkripsiPC, EOEO, Erebus, Eris, Eternal, Everbe, Everbe 2.0, Evil, Executioner, ExecutionerPlus, Exocrypt XTC, Exotic, Extortion Scam, Extractor, Fabiansomware, Fadesoft, Fantom, FartPlz, FCPRansomware, FCrypt, FenixLocker, FenixLocker 2.0, Fenrir, FilesLocker, FindZip, FireCrypt, Flatcher3, FLKR, Flyper, FreeMe, FrozrLock, FRSRansomware, FS0ciety, FuckSociety, FunFact, GandCrab, GandCrab v4.0 / v5.0, GandCrab2, GarrantyDecrypt, GC47, Gerber, GermanWiper, GetCrypt, GhostCrypt, GhostHammer, Gibon, Globe, Globe (Broken), Globe3, GlobeImposter, GlobeImposter 2.0, Godra, GOG, Golden Axe, GoldenEye, Gomasom, Gorgon, Gotcha, GPAA, GPCode, GPGQwerty, GusCrypter, GX40, HadesLocker, Halloware, HappyDayzz, hc6, hc7, HDDCryptor, Heimdall, HellsRansomware, Help50, HelpDCFile, Herbst, Hermes, Hermes 2.0, Hermes 2.1, Heropoint, Hi Buddy!, HiddenTear, HKCrypt, HollyCrypt, HolyCrypt, HPE iLO Ransomware, Hucky, HydraCrypt, IEncrypt, IFN643, Ims00ry, ImSorry, Incanto, InducVirus, InfiniteTear, InfinityLock, InsaneCrypt, iRansom, Iron, Ishtar, Israbye, JabaCrypter, Jack.Pot, Jaff, Jager, Jamper / Buran, JapanLocker, JeepersCrypt, Jemd, Jigsaw, JNEC.a, JobCrypter, JoeGo Ransomware, JosepCrypt, JSWorm, JSWorm 2.0, JSWorm 4.0, JuicyLemon, JungleSec, Kaenlupuf, Kali, Karma, Karmen, Karo, Kasiski, Katyusha, KawaiiLocker, KCW, Kee Ransomware, KeRanger, Kerkoporta, KeyBTC, KEYHolder, KillerLocker, KillRabbit, KimcilWare, Kirk, Kolobo, Kostya, Kozy.Jozy, Kraken, Kraken Cryptor, KratosCrypt, Krider, Kriptovor, KryptoLocker, L33TAF Locker, Ladon, Lalabitch, LambdaLocker, LeChiffre, LightningCrypt, Lilocked, Lime, Litra, LittleFinger, LLTP, LMAOxUS, Lock2017, Lock93, LockBox, LockCrypt, LockCrypt 2.0, Locked-In, LockedByte, LockeR, LockerGoga, LockLock, LockMe, Lockout, Locky, LongTermMemoryLoss, LooCipher, Lortok, LoveServer, LowLevel04, Lucky, MadBit, MAFIA, MafiaWare, Magic, Magniber, Major, Maktub Locker, MalwareTech's CTF, Maoloa, Marduk, Marlboro, MarsJoke, Matrix, MauriGo, MaxiCrypt, Maykolin, Maysomware, MCrypt2018, MegaCortex, MegaLocker, Meteoritan, Mikoyan, MindSystem, Minotaur, MirCop, MireWare, Mischa, MMM, MNS CryptoLocker, Mobef, MongoLock, MoonCrypter, MorrisBatchCrypt, MOTD, MoWare, MRCR1, MrDec, Mystic, n1n1n1, NanoLocker, NCrypt, NegozI, Nemty, Nemucod, Nemucod-7z, Nemucod-AES, NETCrypton, Netix, NewHT, Nhtnwcuf, NM4, NMoreira, NMoreira 2.0, Noblis, NonRansomware, NotAHero, Nozelesn, NSB Ransomware, Nuke, NullByte, NxRansomware, ODCODC, OhNo!, OoPS, OopsLocker, OpenToYou, OpJerusalem, Ordinypt, OzozaLocker, PadCrypt, Paradise, Paradise B29, PayPalGenerator2019, PaySafeGen, PClock, PClock (Updated), PEC 2017, Pendor, Petna, PewCrypt, PGPSnippet, Philadelphia, Phobos, Pickles, Plague17, Planetary Ransomware, PoisonFang, PopCornTime, Potato, PowerLocky, PowerShell Locker, PowerWare, Pr0tector, Predator, PrincessLocker, PrincessLocker 2.0, PrincessLocker Evolution, Project34, Project57, Protected Ransomware, PshCrypt, PUBG Ransomware, PyCL, PyCL, PyL33T, PyLocky, qkG, QP Ransomware, QuakeWay, QwertyCrypt, Qweuirtksd, R980, RAA-SEP, RabbitFox, RackCrypt, Radamant, Radamant v2.1, Radiation, Random6, RandomLocker, Ranion, RanRan, RanRans, Rans0mLocked, RansomCuck, Ransomnix, RansomPlus, Ransomwared, RansomWarrior, Rapid, Rapid 2.0 / 3.0, RaRansomware, RarVault, Razy, RedBoot, RedEye, REKTLocker, Rektware, Relock, RemindMe, RenLocker, RensenWare, RetMyData, REvil / Sodinokibi, Reyptson, RobbinHood, Roga, Rokku, Rontok, RoshaLock, RotorCrypt, Roza, RSA-NI, RSA2048Pro, RSAUtil, Ruby, Russenger, Russian EDA2, Ryuk, SAD, SadComputer, SADStory, Sage 2.0, Salsa, SamSam, Sanction, Sanctions, Satan, Satana, Saturn, Scarab, SD 1.1, Seon, Sepsis, SerbRansom, Serpent, ShellLocker, Shifr, Shigo, ShinigamiLocker, ShinoLocker, ShivaGood, ShkolotaCrypt, Shrug, Shujin, Shutdown57, Sifreli, Sigma, Sigrun, SilentSpring, Simple_Encoder, SintaLocker, Skull Ransomware, SkyFile, SkyStars, Smrss32, SnakeLocker, Snatch, SNSLocker, SoFucked, Solo Ransomware, Spartacus, Spectre, Spider, Spora, Sport, SQ_, Stampado, Stinger, STOP (Djvu), STOP / KEYPASS, StorageCrypter, Storm, Striked, Stroman, Stupid Ransomware, Styx, SuperB, SuperCrypt, Surprise, SynAck, SyncCrypt, Syrk, SYSDOWN, SystemCrypter, SZFLocker, T1Happy, Team XRat, Telecrypt, TellYouThePass, Termite, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, TeslaWare, TFlower, Thanatos, TheDarkEncryptor, THT Ransomware, tk, Torchwood, TotalWipeOut, TowerWeb, ToxCrypt, Trojan.Encoder.6491, Troldesh / Shade, Tron, TrueCrypter, TrumpLocker, UCCU, UIWIX, Ukash, UmbreCrypt, UnblockUPC, Ungluk, Unit09, Unknown Crypted, Unknown Lock, Unknown XTBL, Unlock26, Unlock92, Unlock92 2.0, Unlock92 Zipper, Useless Disk, UselessFiles, UserFilesLocker, USR0, Uyari, V8Locker, Vapor v1, VaultCrypt, vCrypt, VegaLocker, Velso, Vendetta, VenisRansomware, VenusLocker, ViACrypt, VindowsLocker, VisionCrypt, VMola, Vortex, Vurten, VxLock, Waffle, WannaCash, WannaCry, WannaCry.NET, WannaCryOnClick, WannaDie, WannaPeace, WannaSmile, WannaSpam, Wesker, WhatAFuck, WhiteRose, WildFire Locker, WininiCrypt, Winnix Cryptor, WinRarer, WonderCrypter, Wooly, Wulfric, X Locker 5.0, XCry, XCrypt, XData, XiaoBa, XiaoBa 2.0, Xorist, Xort, XRTN, XTP Locker 5.0, XYZWare, Yatron, YouAreFucked, YourRansom, Yyto, ZariqaCrypt, zCrypt, Zekwacrypt, Zenis, ZeroCrypt, ZeroFucks, Zeropadypt, Zeropadypt NextGen, ZeroRansom, Zilla, ZimbraCryptor, ZinoCrypt, ZipLocker, Zipper, Zoldon, ZQ, Zyklon